Métiers : Secrétariat Général

Mots-clés : Application web / Cyberattaque / cybersécurité / Informatique

Septembre 2023

Avant, pour se protéger de l’envahisseur, on construisait des forteresses. Aujourd’hui, on conçoit des programmes de cybersécurité !

Dans un monde de plus en plus digitalisé, les interconnections sont nombreuses et offrent des failles qui, si elles sont infiltrées, peuvent générer des effets en cascade. D’abord l’entreprise, ensuite les fournisseurs, les clients, les sous-traitants… A l’image d’une série de dominos qui s’effondrent, toute une chaîne logistique peut être paralysée et engendrer des pertes financières considérables.

Aujourd’hui, les applications web se multiplient et deviennent une cible privilégiée des hackers. D’après la société Forrester Research, 39% des attaques informatiques dans le monde ont été conçues pour exploiter les vulnérabilités des applications web.

Sébastien RODRIGUES, responsable cybersécurité Entreprise et Industrie de TotalEnergies Marketing France, nous explique l’importance d’intégrer la cybersécurité dans les projets applicatifs.

Responsable cybersécurité Entreprise et Industrie de TotalEnergies Marketing France

Sébastien, quels sont les enjeux de l’intégration de la cybersécurité dans les programmes applicatifs ?

Sébastien RODRIGUES : L’enjeu le plus évident est de s’assurer qu’aucune vulnérabilité ne soit présente dans l’application, car elle pourrait être exploitée par de potentiels attaquants. Surtout s’il s’agit d’une application web exposée sur Internet. En effet, si une faille est découverte, l’intrusion de pirates informatiques dans nos systèmes peut être lourde de conséquences ! L’impact financier lié à l’indisponibilité du service peut se doubler d’amendes qui sanctionnent la non-conformité règlementaire de l’application. La compagnie aérienne British Airways en a fait l’expérience en 2019, se voyant adresser une amende de 204 millions d’euros par l’ICO* après une cyberattaque conduisant à un vol massif de données bancaires de ses clients…

Dans le cas où l’attaque est médiatisée comme dans cet exemple, la peine s’alourdit d’une atteinte à la réputation. Les clients n’ont plus confiance, des contrats ne sont pas signés, des marchés ne sont pas adressés. Viennent s’ajouter à ces conséquences indirectes les coûts de correction pour sécuriser l’application. Malheureusement, il peut arriver que les dégâts soient si insurmontables que les équipes n’ont d’autre choix que de fermer l’application !

* Information Commissioner’s Office, autrement dit, l’organisme britannique chargé de la protection des données personnelles.

La cybersécurité dans mes projets

Comment procéder pour protéger les projets applicatifs que nous souhaitons développer ?

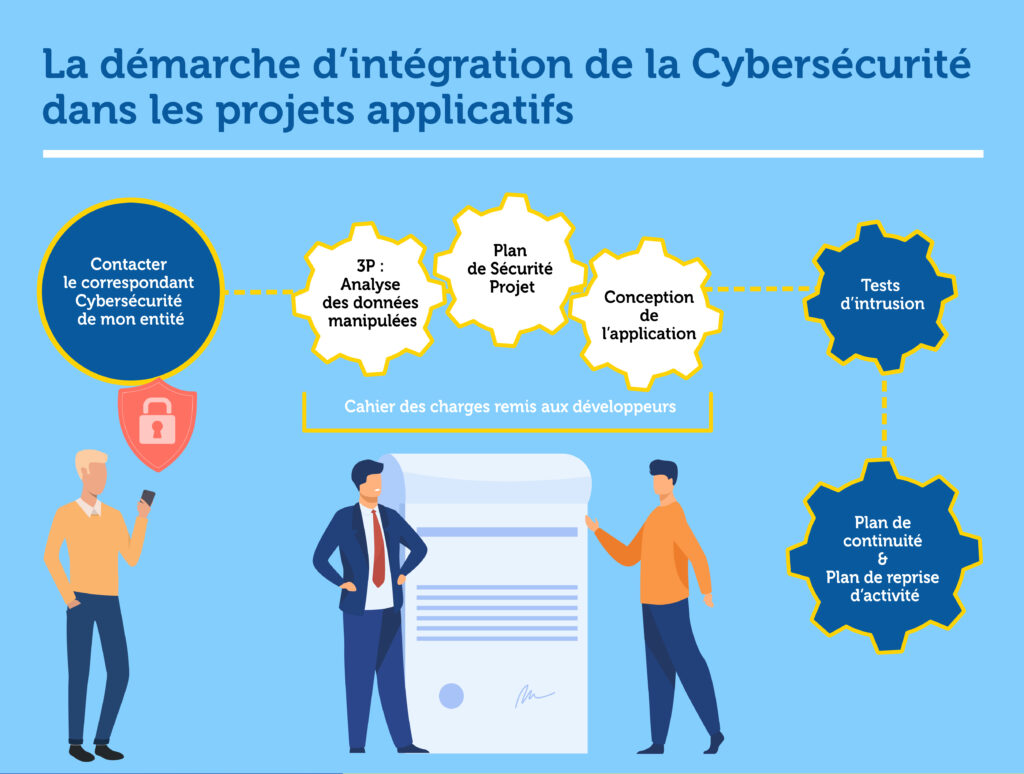

S.R : Il y a un processus à respecter pour s’assurer que la cybersécurité est intégrée et ce, tout au long du cycle de vie de l’application. En amont du développement du projet, le premier réflexe est de contacter le correspondant Cybersécurité de votre entité pour être guidé.

Ensuite, place au concret ! On commence par déployer ce que nous appelons un 3P, permettant de qualifier l’importance des données recensées dans l’application et d’adopter le niveau de protection adéquat. L’opération peut même nécessiter un PIA (Privacy Impact Assessment) dans le cas où le système applicatif manipule des données très critiques, telles que les données médicales. En seconde étape, le projet passe en étude d’architecture. Chez TotalEnergies, cette mission revient aux équipes de TGITS qui émettent notamment des recommandations sur le design de l’application, de telle sorte à préconiser des mesures pour sécuriser, par exemple, les flux et le stockage des données. En parallèle, un PSP (Plan Sécurité Projet) est lancé pour analyser les risques et les impacts potentiels liés à une attaque informatique sur l’application, et ainsi proposer des recommandations pour éliminer ou atténuer ces risques.

L’ensemble des recommandations émises par le 3P, les architectes et le PSP vont être regroupées dans un cahier des charges donné aux développeurs qui s’occupent de concevoir l’application.

A la sortie du bureau des développeurs, des hackers éthiques attendent l’application pour lui infliger des tests d’intrusion, généralement durant 5 jours. Si les tests sont concluants, l’application peut être mise en production. La définition d’un Plan de Continuité et d’un Plan de reprise d’activité viennent couronner ce long processus, afin de se préparer à une indisponibilité de l’application et à sa remise en service.

Par ailleurs, il ne faut pas uniquement veiller à sa propre cybersécurité mais aussi à celle des autres…

S.R : Aujourd’hui, une large part des cyberattaques dans le monde ciblent les clients et les fournisseurs pour indirectement infiltrer le système informatique des entreprises. Pour se prémunir de ce type d’agressions, il est essentiel de contrôler la cybersécurité mise en place par les parties prenantes. Les engagements cyber des fournisseurs doivent être formalisés dès la phase d’appel d’offre et contractualisés dans un Plan d’Assurance Sécurité (PAS), validé par le correspondant Cybersécurité de l’entité. Ce document est annexé au contrat, qui peut prévoir également des pénalités contractuelles : par exemple en cas d’indisponibilité de l’application si elle est hébergée et maintenue par le fournisseur. Il est même possible, avec l’accord du fournisseur, d’entreprendre un audit pour évaluer sa maturité en cybersécurité.

Toute une panoplie d’étapes à respecter pour fermer les maillons de la chaîne et se protéger des agressions modernes !

Retour d’expérience sur l’attaque d’un fournisseur de TotalEnergies

Commentaires